Saleforceにおけるシングルサインオンを有効にする

シングルサインオン (SSO) という機能により、コールセンターユーザーはシングルログインからSalesforceおよびBright Pattern コンタクトセンターアプリケーションに同時にログインできます。

ステップ1: ドメインを有効にしデプロイします。

- Salesforce Classic セットアップから, 組織ドメインを有効にします。ドメインの登録手続きは24時間までかかる場合があります。詳しい情報については、Salesforce Helpをご覧ください。

- 該当するユーザーに対してドメインをデプロイします。

- 全てのユーザーはこのドメイン URLを使ってログインしなければなりません。URLは次のフォーマットでなければなりません:

https://<your-domain-name>.my.salesforce.com/

ステップ 2: IDプロバイダーを有効にします。

ドメイン名が登録された後、SSOに必要なIDプロバイダーを有効にできます。

- Quick Findを使ってIDプロバイダー ページへ移動し、 IDプロバイダーの有効化をクリックします。

- IDプロバイダーセットアップ で、使用する証明書を選択します。証明書が表示されない場合、それを生成またはインポートしなければなりません (ステップ3参照)。

ステップ3:証明書を取得します

証明書は、 SalesforceをSSOのIDプロバイダーとして 設定するため、本ガイドのSalesforce統合アカウントの追加 セクションで使われます。ここで証明書のダウンロードについて説明します。

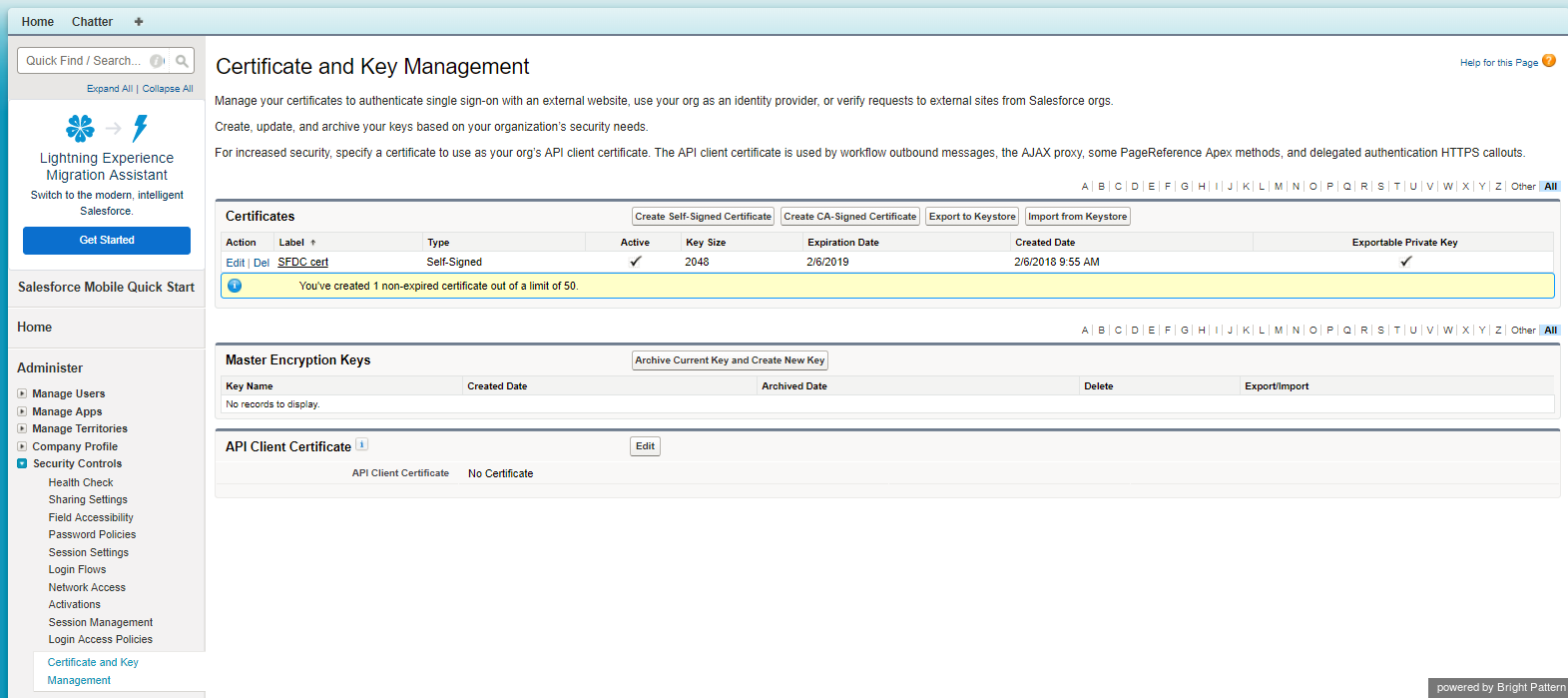

- Quick Findを使って 証明書とキーの管理へ移動します。

- リストに証明書がない場合、または証明書の有効期限が切れている場合は、新しい証明書を生成するか、セットアップから証明書をインポートします。.

- インポートするには、Keystoreからのインポートボタンをクリックします。インポートした全ての証明書は、接続アプリケーションの編集ページの Idp 証明 フィールドに表示されます。

- インポートするには、Keystoreからのインポートボタンをクリックします。インポートした全ての証明書は、接続アプリケーションの編集ページの Idp 証明 フィールドに表示されます。

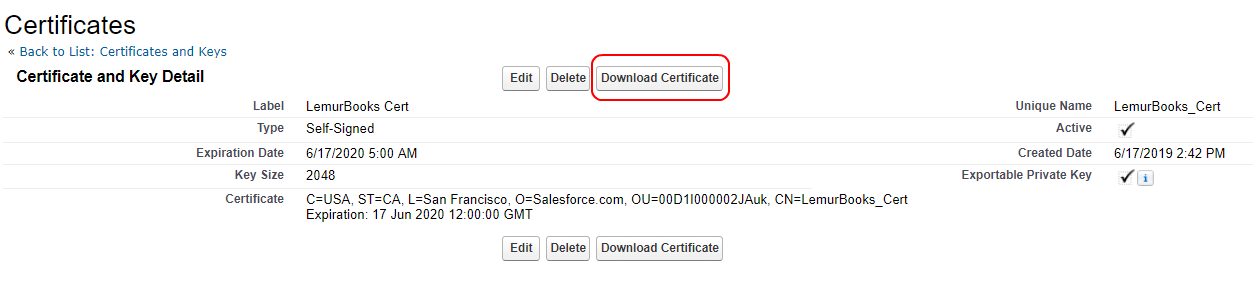

- 証明書を生成またはダウンロードした後、 証明書のダウンロードをクリックします。

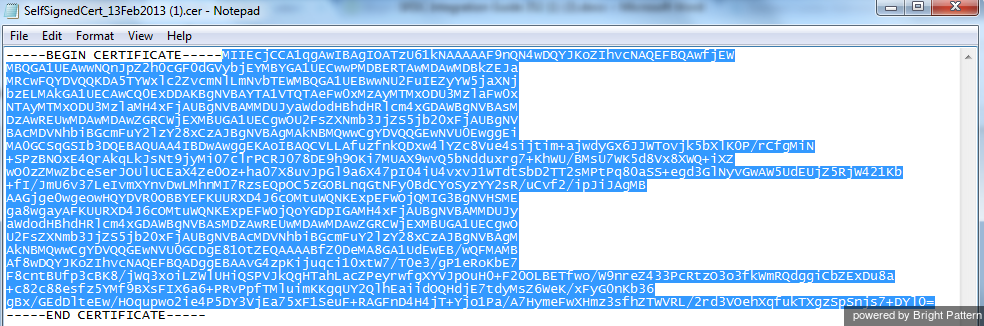

- ファイルを開き、証明書のコンテンツのみをコピーします (即ち、 -----BEGIN CERTIFICATE----- と -----END CERTIFICATE-----の間に入る文書).

- Salesforce統合アカウントのプロパティを編集するときのために証明書を保存します。これは、統合アカウントプロパティのIDプロバイダー証明書の設定ダイアログに貼り付けるものです。

ステップ4: 接続アプリケーションをカスタマイズします

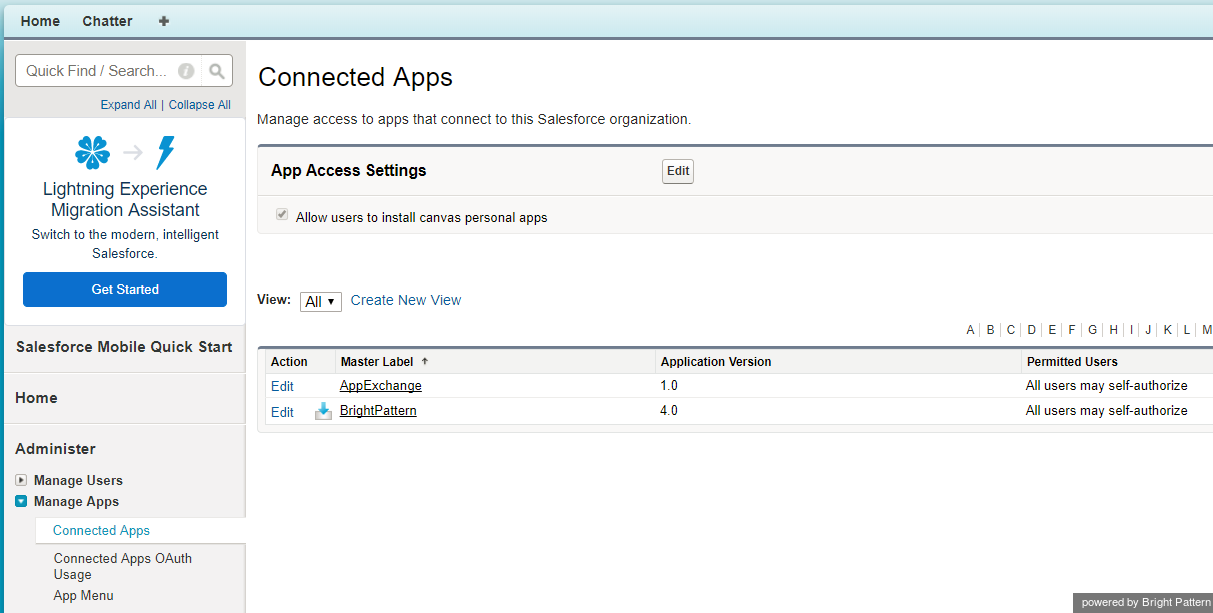

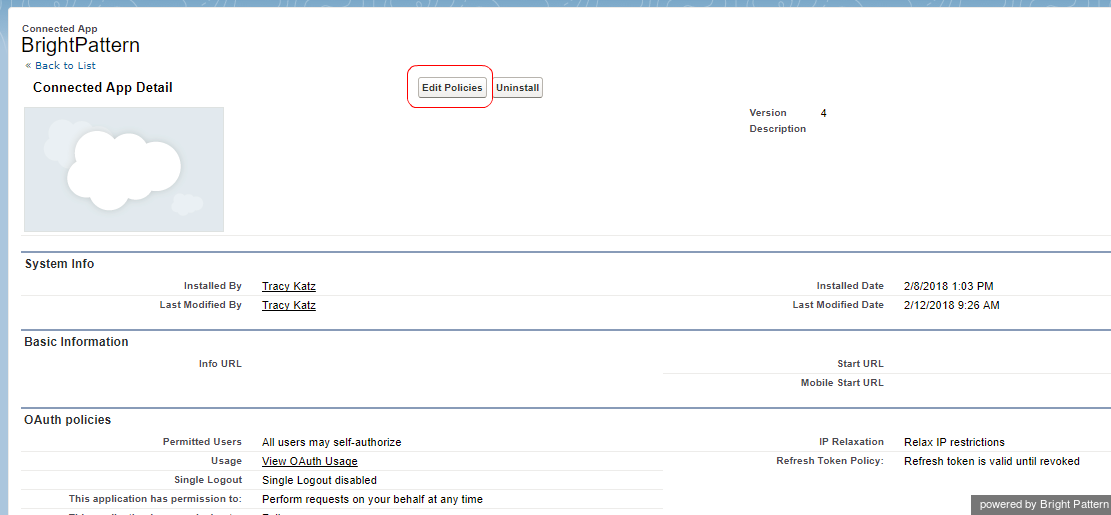

- Quick Findを使って 接続アプリケーションへ移動し、アプリケーションのリストからBrightPattern を選択します。

- 開いた接続アプリケーションの詳細 ページで ポリシーの編集をクリックします。

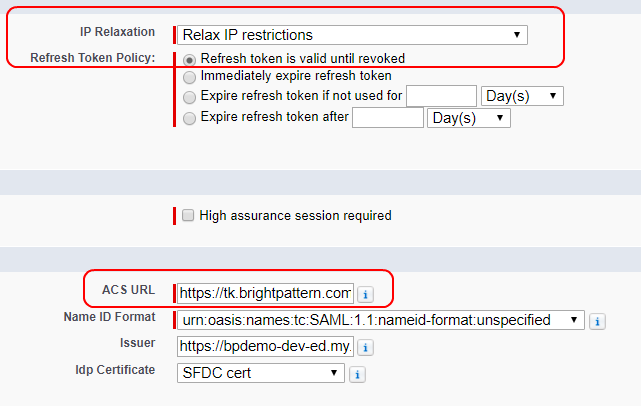

- 以下のアプリケーション設定を行います:

- IP 制限の緩和 - IP制限を緩和します。

- リフレッシュトークンポリシー - リフレッシュトークンは廃止されるまで有効です。

- ACS URL - URLは次の形式でなければなりません。 "<your-tenant>" は、コンタクトセンター名を指します: https://<your-tenant>.brightpattern.com/agentdesktop/agentdesktop/sfsso/response

- IP 制限の緩和 - IP制限を緩和します。

- 保存をクリックします。

ステップ5: ユーザープロファイルとフィールドマッピングを設定します (ログインマッピングはカスタム属性です)

SSO では、Bright Pattern コンタクトセンターを使うユーザーに割り当てられたユーザープロファイルがSalesforce IDプロバイダーによって認証されなければなりません。次のプロセスは、SSOパラメーターをBright PatternコンタクトセンターのログインIDにマップします。

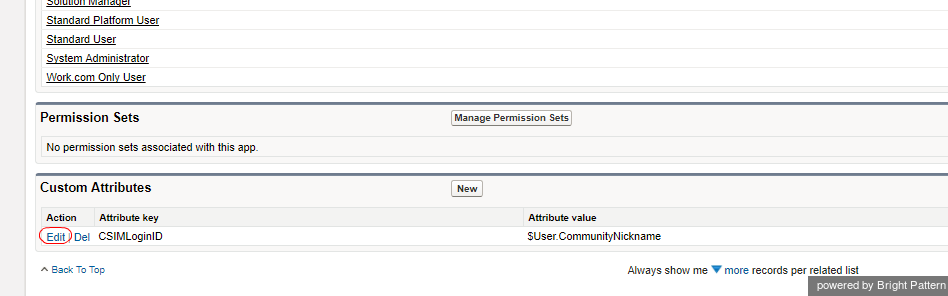

- 接続アプリケーションの詳細ページへたどり着くため、接続アプリケーションへ戻り、 BrightPatternを選択します。

- カスタム属性 までスクロールダウンし、 編集をクリックします。

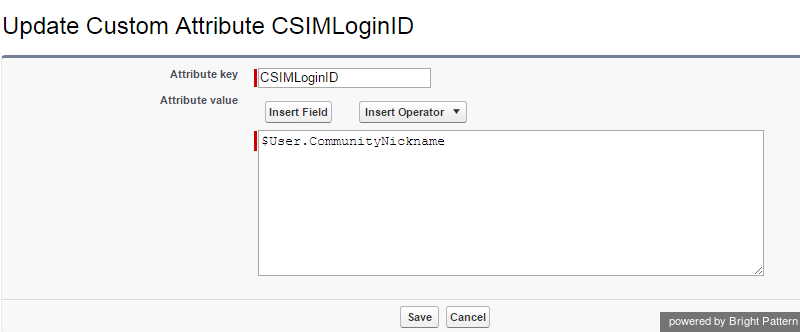

- 表示されるカスタム属性の更新ページでは 、以下を設定します:

- 属性キー - CSIMLoginID

- 属性値 - $User.CommunityNickname

- 属性キー - CSIMLoginID

Bright Pattern コンタクトセンターでは、 “属性キー”の一つのオプショナルカスタムサービスプロバイダーとしてCSIMLoginIDが使われています。この属性は、どのユーザーのフィールドにも一致します。初期設定上、 このキーは、Salesforceユーザーニックネーム ($User.CommunityNickname)と一致するように設定されています。

ご注意: この属性マッピングが削除され、他の属性が指定されていない場合、ログインIDは "@"記号の前のSalesforceユーザー名の一部として使われます。

ステップ6: IDプロバイダーが生成したログインURLを取得します。

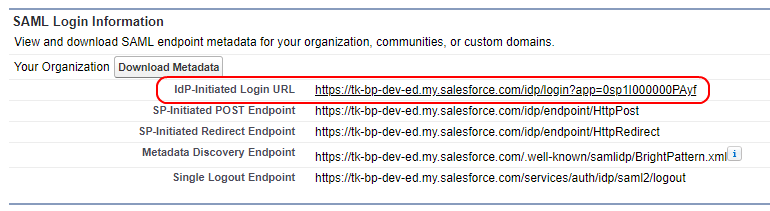

- BrightPatternの接続アプリケーション詳細ページ で 、 SAML ログイン情報を確認します。

- IdpログインURLからURLを全部コピーします。

- Bright Pattern コンタクトセンター管理者アプリケーションにSalesforce統合アカウントを追加するときのために、このURLを保存します。このURLは、 "IDプロバイダーが生成したログインURL "プロパティに追加されます。

ステップ7: Bright Patternコンタクトセンター とのSSO統合を設定します。

証明書とIdpログインURLを Bright Patternコンタクトセンター管理者アプリケーションの Salesforce統合アカウントプロパティに貼り付けると、SSO統合設定が完了します。