シングルサインオンとの統合

Bright Patternは、Security Assertion Markup Language(SAML)2.0 IDプロバイダーと統合することによって、エージェントデスクトップまたはコンタクトセンター管理者(Admin)のシングルサインオン(SSO)機能を設定できます。

テナントごとに作成できるインスタンスは1つだけです。

SSOバイパスは権限によって許可されます。詳しい情報については、 権限をご覧ください。

For specific instructions on configuring SSO with specific providers see Administration Tutorials, section Integrations.

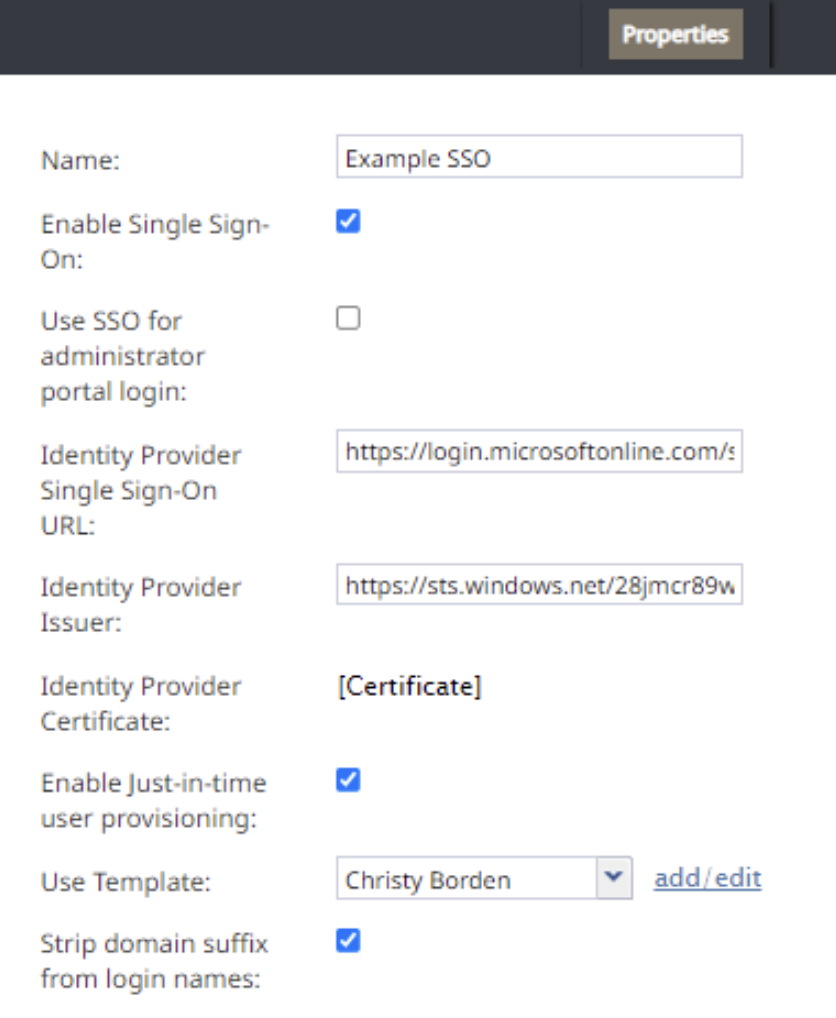

プロパティ

シングルサインオン統合アカウントには、エージェントデスクトップSSOとAdmin SSOの2つのプロパティがあります。両方のタイプの値は同じです。エージェントデスクトップSSOとAdmin SSOの両方を有効にすることも、1つだけ有効にすることもできます。

アカウント名

統合アカウントの任意の名前です。

シングルサインオンを有効にする

シングルサインオン機能を有効にするには、チェックボックスを選択します。

管理者ポータルのログインにSSOを使用する

管理者の役割が付与されたコンタクトセンター管理者アプリケーション(つまり、"管理者ポータル")のユーザーに対してSSOを有効にするためにチェックボックスを選択します。

IDプロバイダーのシングルサインオンのURL

ご利用のIDプロバイダーのログインURLです。

IDプロバイダーの発行者

ご利用のIDプロバイダーのユニークなIDを意味します。

IDプロバイダーの証明書

IDプロバイダーがアプリケーションに送信するSAMLトークンに署名するためのSAML証明書の内容です。

ジャストインタイムユーザープロビジョニングを有効にする

ジャストインタイムユーザープロビジョニング(JIT)を有効にするには、このチェックボックスを選択します。 JITユーザープロビジョニングは、IDプロバイダーによって承認された初回のSSOログイン試行でコールセンターユーザーを自動的に作成します。

SSOが有効になっていない場合、JITは無効になります。

次の場合は、JITユーザープロビジョニングを有効にする必要があります。

- アプリケーションでJITユーザープロビジョニングが有効になっている場合

- テナントURLがわかっている場合(ドメイン名、tenantUrlパラメーター、またはSAML追加パラメーターから抽出されるテナントURL)

- ログインIDを持つユーザーがそのテナントで存在しない場合

- SAMLアサーションが署名されており、有効である場合

JITユーザープロビジョニングを使って新しいユーザーを作成する場合:

- 新しく作成されたユーザーは、選択したユーザーテンプレートから割り当て(例えば、役割、チーム、スキルなど)をコピーする必要があります

- ユーザーのコンタクト情報は、SAMLアサーションからコピーする必要があります。少なくとも、このコンタクト情報には、名、姓、ログインID、およびメールアドレス(その他はオプション)を含める必要があります。

- ユーザーが作成されたら、そのユーザーはすぐにログインする必要があります。

テンプレートを使用する

このチェックボックスを選択して、特定のユーザーから割り当て(役割、チーム、スキルなど)をコピーし、JITユーザープロビジョニングによって作成された新しいコールセンターユーザーに適用します。

JITユーザープロビジョニングが有効になっている場合は、SSOテンプレートが必要です。 JITユーザープロビジョニングが無効になっている場合、SSOテンプレートも無効になります。