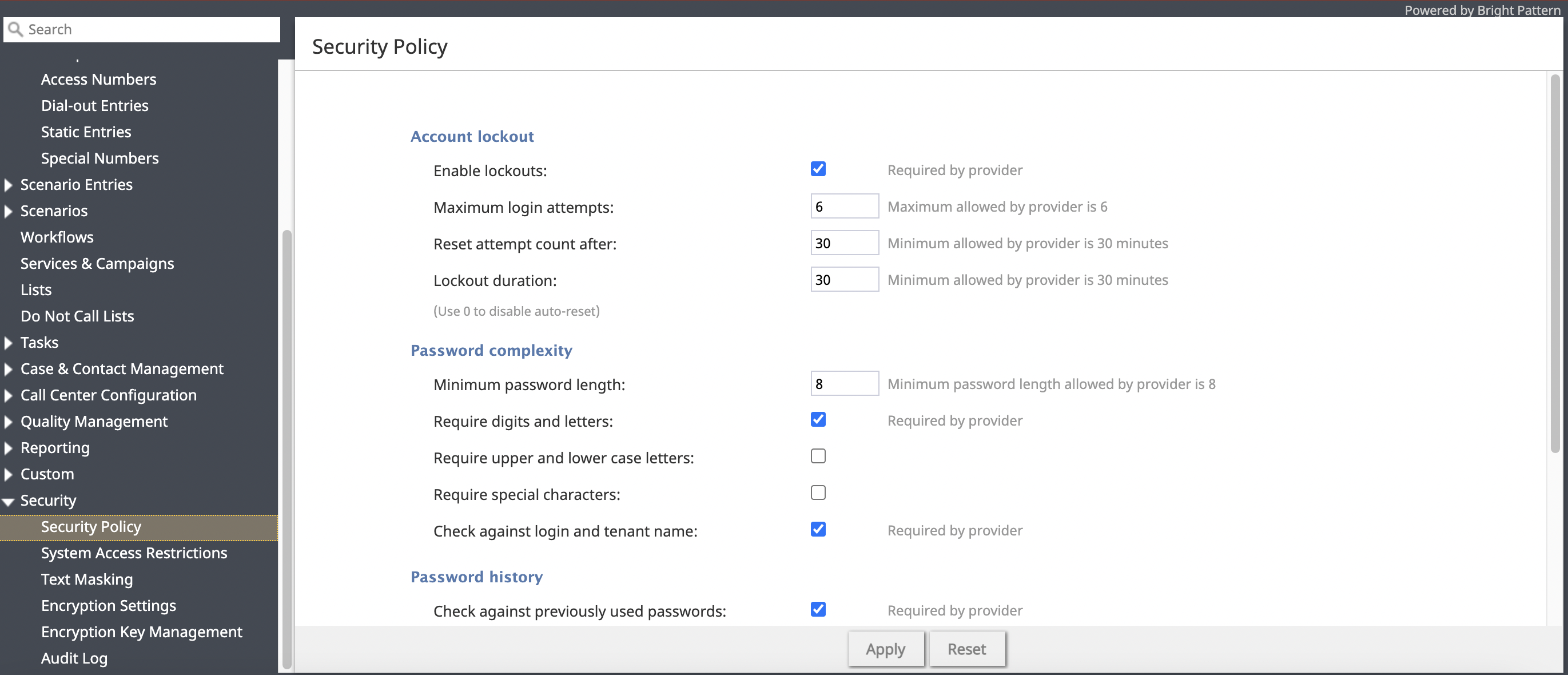

セキュリティ・ポリシー

セクションセキュリティポリシーでは、コンタクトセンターのセキュリティポリシーに関する制限を設定することができます。

設定した値は、サービスプロバイダによって定義された値より弱く設定することはできないことに注意してください。既定(デフォルト)のサービスプロバイダ設定より弱い値を設定しようとすると、説明的なエラーメッセージが表示され、ブロックされます。

ログインに何度も失敗すると、ユーザーアカウントが自動的にロックアウトされるように設定できます。この方法でロックアウトされたアカウントは、設定されたタイムアウト後に手動または自動でロック解除することができます。

また、指定された日数後にユーザーに対してパスワードの変更を強制したり、以前に使用したパスワードを送信できないようにしたり、非アクティブなアカウントを自動的に無効にしたりする設定も可能です。

サービスプロバイダは、パスワードの最小長さ、さまざまな文字グループの使用義務、弱いパスワード(ユーザー名など)の除外など、パスワードの複雑性に関する規則を課す場合もあることに注意してください。このようなルールが課せられている場合、変更することはできません。サービス・プロバイダーからこのようなルールの説明を受け、担当者に知らせるべきである。

セキュリティポリシー設定を構成するには、セキュリティメニューからセキュリティポリシーオプションを選択します。

画面のプロパティ

Security Policy画面のプロパティを以下に説明する。

ロックアウトを有効にする

このボックスにチェックを入れると、アカウントのロックアウトオプションが有効になります。

PCI DSSセキュリティ基準に準拠するには、このオプションを有効にする必要があります。

最大ログイン試行回数

このプロパティは、アカウントがロックアウトされる連続ログイン試行失敗回数を指定します。

PCI DSSセキュリティ基準に準拠するには、このパラメータを少なくとも6回の試行に設定します。

試行回数リセット後

このプロパティは、失敗したログイン試行のカウンタがリセットされるまでの時間を指定します。

ロックアウト期間

ロックアウト期間は、ロックアウトされたアカウントが自動的にロック解除されるまでの時間です。自動ロック解除を無効にするには、このパラメータを "0"(ゼロ)に設定します。 手動ロック解除のみとなります。

PCI DSSセキュリティ基準に準拠するには、このパラメータを少なくとも30分に設定します。

パスワードの複雑さ

このセクションでは、さまざまなパスワードの複雑さの要件を定義できます。設定した設定は、サービスプロバイダによって定義されたものよりも弱くない場合があります。パスワードはユーザー名やサービスプロバイダの弱いパスワードのリストと照合することができることに注意してください。

メモ

- パスワードの複雑さに関するルールの変更は、どのレベルであっても、どのような方法(自己、管理者、インポート、API、自動生成など)を経由してパスワードを設定または変更しようとする新規試行すべてに直ちに適用されます。

- 既存のユーザーは、パスワードを変更するまで、パスワード複雑性ルールの変更の影響を受けません。

- ユーザーインポートまたはAPI経由でパスワードを設定/変更する場合、無効なパスワードを使用しようとすると、そのパスワードがセキュリティポリシーに準拠していないことを示すエラーメッセージが表示されます:

- エラーメッセージは、パスワードがセキュリティポリシーに準拠していない特定のユーザーに関して提供されます。

パスワード履歴

パスワード履歴セクションでは、ユーザーが指定された数の過去に使用したパスワードと同じ新規パスワードを提出できないようにすることができます。

以前使用したパスワードとの照合

PCI DSSセキュリティ基準に準拠するために、Check against previously used passwordsのチェックボックスを選択します。

保持する前使用パスワード数

PCI DSSセキュリティ基準に準拠するには、この数を4(またはそれ以上)に設定します。

期限切れポリシー

期限切れポリシーセクションでは、ユーザーにパスワード変更を必須とする頻度や、非アクティブなユーザーアカウントが何日後に無効となるかのコントロールを提供します。

ユーザーにパスワード変更を必須とする。

このパラメータでは、ユーザーにパスワードの変更を必須とする頻度を指定できます。PCI DSSセキュリティ基準に準拠するには、このパラメータを90日以内に設定します。

非アクティブアカウントの無効化後

このパラメータでは、非アクティブユーザーアカウントを無効化する日数を指定できます。PCI DSSセキュリティ基準に準拠するため、このパラメータを90日以下に設定してください。

例外として、これらのユーザーアカウントは無効化されません。

このパラメータでは、非アクティブ時に無効化されない Contact Center Administrator アプリケーションユーザーを定義できます。APIユーザーは、非アクティブで無効になりません(つまり、APIの使用はアカウントのアクティビティとしてカウントされます)。