(Updating to match new version of source page) |

(Updated via BpDeeplTranslate extension) |

||

| Line 1: | Line 1: | ||

| − | = | + | =シングルサインオン統合= |

| − | Bright | + | Bright PatternはSAML(Security Assertion Markup Language)2.0アイデンティティプロバイダと統合し、エージェントデスクトップアプリケーションまたはコンタクトセンター管理者(Admin)アプリケーションのシングルサインオン(SSO)機能を設定することができます。 |

| − | + | 1つのコンタクトセンターにつき1つのインスタンスしか作成できないことに注意してください。 | |

| − | + | SSO バイパスは権限によって許可されることに注意してください。詳細については、セクション [[Contact-center-administrator-guide/UsersandTeams/Privileges#Bypass_Single_Sign-On|権限]]. | |

| − | + | 特定のプロバイダでのSSO設定の具体的な手順については、''管理者向けチュートリアル''、セクション [[Tutorials-for-admins/AboutIntegrations|統合]]. | |

| − | == プロパティ == | + | ==プロパティ== |

| − | + | シングルサインオン統合アカウントには2種類のプロパティがあります:エージェントデスクトップ SSO と管理者 SSO です。エージェントデスクトップ SSO 機能のみを有効にし、管理者ログイン認証情報をローカルに保持することも、エージェントデスクトップ SSO 機能と管理者 SSO 機能の両方を有効にすることもできます。 | |

| Line 15: | Line 15: | ||

| − | === | + | ===名前=== |

| − | + | 統合アカウントの名前(任意の名前)。 | |

| − | === シングルサインオンを有効にする === | + | ===シングルサインオンを有効にする=== |

| − | + | エージェントデスクトップアプリケーションのシングルサインオン機能を有効にするには、チェックボックスを選択します。 | |

| − | === | + | ===管理者ポータルログインにSSOを使用する=== |

| − | + | 管理者ロールを持つContact Center Administratorアプリケーション(つまり、「管理者ポータル」)のユーザーに対してSSOを有効にするには、チェックボックスを選択します。 | |

| − | === | + | ===アイデンティティプロバイダシングルサインオンURL=== |

| − | + | ID プロバイダのログイン URL。 | |

| − | === | + | ===IDプロバイダの発行者=== |

| − | + | IDプロバイダの一意の識別子。 | |

| − | === | + | ===ID プロバイダ証明書=== |

| − | + | ID プロバイダがアプリケーションに送信する SAML トークンの署名に使用する SAML 証明書のコンテンツ。 | |

| − | === | + | ===ジャストインタイム・ユーザ・プロビジョニングの有効化=== |

| − | + | ジャストインタイム・ユーザ・プロビジョニング(JIT)を有効にするには、このチェックボックスを選択します。JITユーザープロビジョニングは、IDプロバイダによって承認された最初のSSOログイン試行時にコールセンターユーザを自動的に作成します。 | |

| − | + | SSOが有効でない場合、JITは無効であることに注意してください。 | |

| − | + | 以下の場合は、JITユーザープロビジョニングを有効にする必要があります: | |

| − | * | + | * アプリケーションでJITユーザ・プロビジョニングが有効になっている。 |

| − | * | + | * テナント URL が既知である(ドメイン名、tennUrl パラメータ、または SAML 追加パラメータから抽出)。 |

| − | * | + | * ログイン ID を持つユーザがそのテナントに存在しない。 |

| − | * | + | * SAML アサーションが署名されており、有効である。 |

| − | + | JIT ユーザ・プロビジョニングを使用して新規ユーザを作成する場合: | |

| − | * | + | * 新規作成されるユーザは、選択済ユーザ・テンプレートから割り当て(役割、チーム、スキルなど)をコピー する必要があります。 |

| − | * | + | * ユーザの連絡先情報は、SAML アサーションからコピーする。連絡先情報には、最低限、名前、姓、ログイン ID、メール・アドレスを含める(その他はオプション)。 |

| − | * | + | * ユーザを作成したら、そのユーザを直ちにログインさせる。 |

| − | === | + | ===テンプレートの使用=== |

| − | + | 特定のユーザーから割り当て(役割、チーム、スキルなど)をコピーし、JITユーザープロビジョニングによって作成された新規コールセンターユーザーに適用するには、このチェックボックスを選択します。 | |

| − | + | JITユーザープロビジョニングが有効な場合は、SSOテンプレートが必須であることにメモしてください。JITユーザープロビジョニングが無効の場合、SSOテンプレートは無効です。 | |

| + | |||

| + | ===ログイン名からドメイン接尾辞を取り除く=== | ||

| + | このチェックボックスが選択済の場合、このオプションはユーザーログインからドメイン接尾辞を消去します。例えば、''jane.doe@website.com''は単に''jane.doe'' に変換されます。このチェックボックスをオフにすると、完全なログイン名が使用されます。このボックスは既定(デフォルト)ではチェックされていません。 | ||

Latest revision as of 11:34, 29 May 2024

シングルサインオン統合

Bright PatternはSAML(Security Assertion Markup Language)2.0アイデンティティプロバイダと統合し、エージェントデスクトップアプリケーションまたはコンタクトセンター管理者(Admin)アプリケーションのシングルサインオン(SSO)機能を設定することができます。

1つのコンタクトセンターにつき1つのインスタンスしか作成できないことに注意してください。

SSO バイパスは権限によって許可されることに注意してください。詳細については、セクション 権限.

特定のプロバイダでのSSO設定の具体的な手順については、管理者向けチュートリアル、セクション 統合.

プロパティ

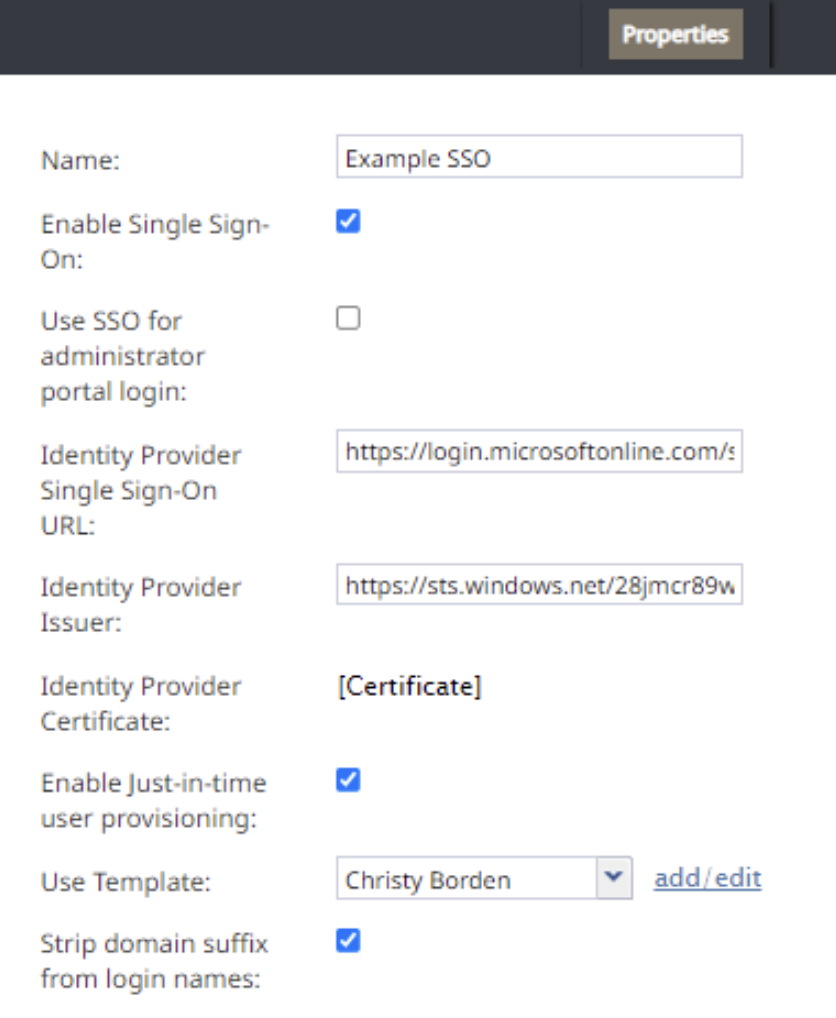

シングルサインオン統合アカウントには2種類のプロパティがあります:エージェントデスクトップ SSO と管理者 SSO です。エージェントデスクトップ SSO 機能のみを有効にし、管理者ログイン認証情報をローカルに保持することも、エージェントデスクトップ SSO 機能と管理者 SSO 機能の両方を有効にすることもできます。

名前

統合アカウントの名前(任意の名前)。

シングルサインオンを有効にする

エージェントデスクトップアプリケーションのシングルサインオン機能を有効にするには、チェックボックスを選択します。

管理者ポータルログインにSSOを使用する

管理者ロールを持つContact Center Administratorアプリケーション(つまり、「管理者ポータル」)のユーザーに対してSSOを有効にするには、チェックボックスを選択します。

アイデンティティプロバイダシングルサインオンURL

ID プロバイダのログイン URL。

IDプロバイダの発行者

IDプロバイダの一意の識別子。

ID プロバイダ証明書

ID プロバイダがアプリケーションに送信する SAML トークンの署名に使用する SAML 証明書のコンテンツ。

ジャストインタイム・ユーザ・プロビジョニングの有効化

ジャストインタイム・ユーザ・プロビジョニング(JIT)を有効にするには、このチェックボックスを選択します。JITユーザープロビジョニングは、IDプロバイダによって承認された最初のSSOログイン試行時にコールセンターユーザを自動的に作成します。

SSOが有効でない場合、JITは無効であることに注意してください。

以下の場合は、JITユーザープロビジョニングを有効にする必要があります:

- アプリケーションでJITユーザ・プロビジョニングが有効になっている。

- テナント URL が既知である(ドメイン名、tennUrl パラメータ、または SAML 追加パラメータから抽出)。

- ログイン ID を持つユーザがそのテナントに存在しない。

- SAML アサーションが署名されており、有効である。

JIT ユーザ・プロビジョニングを使用して新規ユーザを作成する場合:

- 新規作成されるユーザは、選択済ユーザ・テンプレートから割り当て(役割、チーム、スキルなど)をコピー する必要があります。

- ユーザの連絡先情報は、SAML アサーションからコピーする。連絡先情報には、最低限、名前、姓、ログイン ID、メール・アドレスを含める(その他はオプション)。

- ユーザを作成したら、そのユーザを直ちにログインさせる。

テンプレートの使用

特定のユーザーから割り当て(役割、チーム、スキルなど)をコピーし、JITユーザープロビジョニングによって作成された新規コールセンターユーザーに適用するには、このチェックボックスを選択します。

JITユーザープロビジョニングが有効な場合は、SSOテンプレートが必須であることにメモしてください。JITユーザープロビジョニングが無効の場合、SSOテンプレートは無効です。

ログイン名からドメイン接尾辞を取り除く

このチェックボックスが選択済の場合、このオプションはユーザーログインからドメイン接尾辞を消去します。例えば、jane.doe@website.comは単にjane.doe に変換されます。このチェックボックスをオフにすると、完全なログイン名が使用されます。このボックスは既定(デフォルト)ではチェックされていません。